Le chiffrement pour faire face au cyberespionnage dans les entreprises

Lors de la présentation à la presse de son rapport de 2018, l’ANSSI a annoncé que, malgré une légère diminution des signalements d’attaque, le risque cyber demeurait plus présent que jamais. Parmi les grandes menaces identifiées, l’exfiltration de données stratégiques à des fins d’espionnage fait partie des têtes de liste. Malgré les avancées en matière de cybersécurité, ces attaques continuent d'offrir un levier de croissance relativement peu coûteux et à haut rendement pour les commanditaires.

Qu’est-ce que le cyberespionnage ?

Contrairement au cybercrime, les modes opératoires du cyberespionnage se définissent par des attaques ciblées dont le but principal est l’extraction d’informations stratégiques.

Cette menace se caractérise par la discrétion dont font preuve les attaquants, mais aussi par le soin apporté à la planification de ces attaques qui s’étendent sur de longues périodes. Elles résultent en général de modes opératoires très sophistiqués et nécessitent la mobilisation de ressources humaines et financières importantes. Les attaquants sont le plus souvent des groupes de hackers professionnels soutenus par un état ou une société.

Quels types d’attaques sont utilisés ?

Les États-Unis ont baptisé ces modes opératoires « Advanced Persistent Threat » (APT).

Advanced - Les opérateurs à l'origine de la menace disposent de tout un éventail de techniques de collecte de renseignements. Celles-ci peuvent inclure des technologies et des techniques d'intrusion informatique, mais également des techniques classiques de collecte de renseignements telles que des méthodes d’ingénierie sociale ou des technologies d'interception téléphonique.

Persistent - Les opérateurs accordent la priorité à une tâche spécifique, plutôt que de rechercher des informations de manière opportuniste pour un gain financier ou autre. Cette distinction implique que les attaquants sont guidés par des entités externes (gouvernements ou groupes privés).

Threat - Les APT constituent une menace, car elles ont à la fois une capacité et une intention. Les attaques APT sont exécutées par des actions humaines coordonnées plutôt que par des morceaux de code automatisés.

On retrouve beaucoup de similarité dans ces attaques tant au niveau des techniques d’infiltration des systèmes que d’exfiltration des données. Selon l’ANSSI, les attaquants privilégient deux types d’infiltration :

Watering Hole (attaque par point d’eau) : cette attaque se fait en plusieurs étapes : l’attaquant commence par observer les habitudes de navigation de sa cible. Il infecte ensuite un site web légitime visité par la cible grâce à une vulnérabilité identifiée sur le site. Lorsque la cible se connecte sur ce site, son ordinateur est infecté à son tour. L’ingéniosité de cette attaque réside dans le fait que la plupart des pare-feux bloquent les connexions qui viennent de l’extérieur. Grâce à cette méthode, la connexion au réseau vient de l’intérieur et parait donc légitime.

Spearfishing (hameçonnage ciblé) : elle a le même fonctionnement que les fameuses attaques par phishing ; à la différence que celle-ci est ciblée. L’attaque nécessite donc une planification en amont et est souvent épaulée de techniques d’ingénierie sociale pour collecter des informations sur la victime. L’email que reçoit la cible semble provenir d’une source légitime (interne, prestataire, direction) et il s’adresse spécifiquement à elle. C’est pour cette raison que ces attaques sont si efficaces.

Quelles sont les industries concernées ?

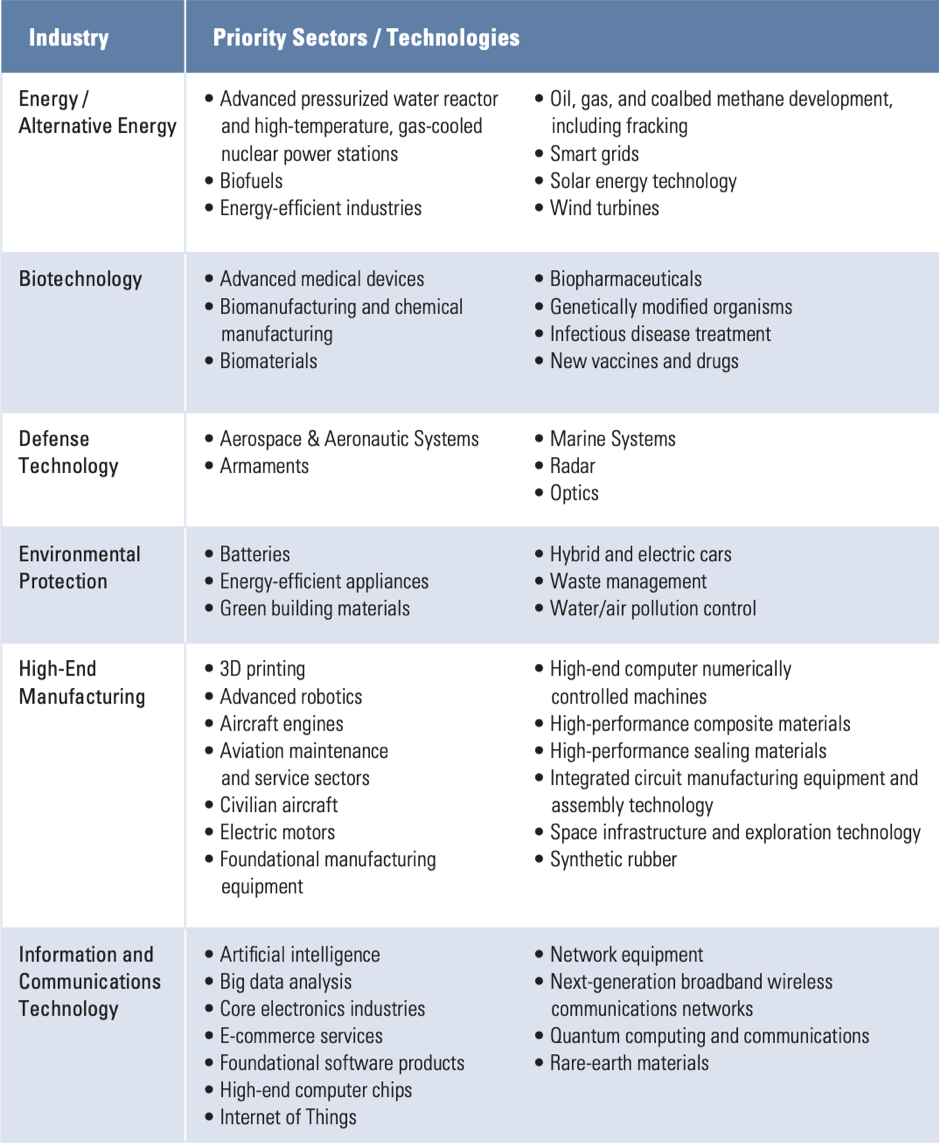

Nous serions tentés de vous dire que tous les secteurs sont concernés bien que les industries possédant une propriété intellectuelle à haute valeur ajoutée restent évidemment les plus visées. Dans son rapport de 2018, le « National Counterintelligence and Security Center » (NCSC), l’agence britannique dédiée à la cybersécurité a identifié les secteurs ci-dessous comme les plus sensibles au cyberespionnage :

On retrouve également des faits de cyberespionnage dans des secteurs beaucoup moins stratégiques : le NCSC rapporte, par exemple, l’histoire d’un fabricant de mobilier dont les designs ont été dérobés. Quelque temps plus tard, ses produits étaient vendus en ligne par un fournisseur asiatique. Le rapport cite également des sociétés attaquées pour leur recette de céréale, le design de leur basket ou encore leur recette de soda. Même s’il ne s’agit pas d’industries stratégiques, l’impact engendré par ces attaques reste considérable.

La difficulté à évaluer les impacts

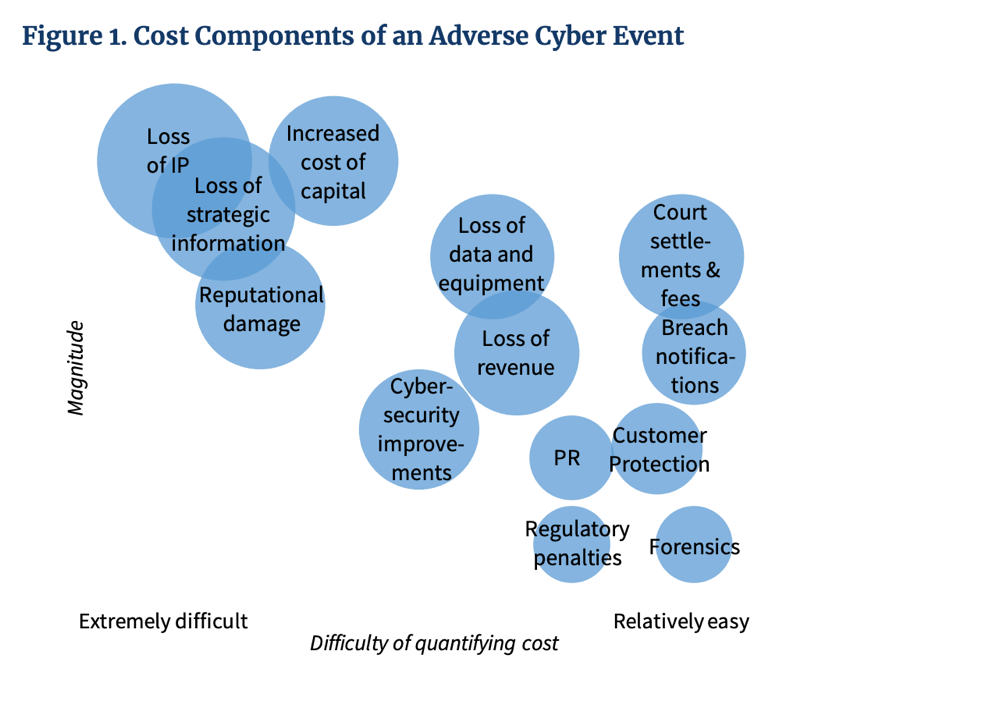

L’écart existant dans les estimations de pertes annuelles dû au cyberespionnage au niveau mondial - de quelques milliards à des centaines milliard de dollars– montre la difficulté qu’ont les autorités à évaluer précisément l’impact de cette menace. Si certaines sociétés sont en mesure d’identifier leurs pertes, d’autres n’ont pas encore repéré les données dérobées, voire découvertes, qu’elles étaient attaquées.

De plus la propriété intellectuelle reste difficile à évaluer financièrement, car une fuite de données ne se limite pas à la perte d’un actif de valeur financière. Les coûts d’opportunités manquées, les dommages causés à la marque ou à la réputation de l’entreprise et les coûts de remédiations doivent aussi être pris en compte. Notons aussi que la propriété intellectuelle d’une entreprise peut parfois prendre plusieurs années à être exploitée et ne représentera donc pas forcément une perte au moment de la fuite. Ci-dessous, une classification de McKinsey des impacts les plus difficiles à quantifier.

C’est pourquoi il est pertinent d’y inclure une sous-catégorie que nous pourrions définir comme les « informations commerciales confidentielles » et dont l’exploitation serait immédiate. Le vol de données sur une exploration pétrolière, de données sensibles sur la négociation d’un contrat ou de données permettant un délit d’initié est exploitable immédiatement et peut causer des dommages importants.

Le chiffrement pour en limiter les impacts

C’est précisément là où Seald intervient. En partant du principe que même les meilleures défenses peuvent être pénétrées, le chiffrement vient se placer comme un ultime rempart pour limiter l’impact de ces attaques en rendant illisibles aux personnes non autorisées les données dérobées.

À noter que l’ANSSI a observé une hausse des attaques par rebond dans les faits de cyberespionnage. Il s’agit d’attaque visant les fournisseurs ou prestataires de la société cible afin de pénétrer dans leur système d’information via des vecteurs moins protégés.

Cela confirme le fait que vous devez être mesure de contrôler vos informations même quand celle-ci circule à l’extérieur de l’entreprise.

Vous souhaitez chiffrer vos données ?