Le chiffrement comme rempart au phishing ?

Aujourd'hui, la seule réponse au phishing est l'usage de filtres anti-spam, anti-phishing, etc. mais les attaquants redoublent d'ingéniosité pour les contourner. Aucune solution n'est donc 100% efficace. Le chiffrement peut-il être une solution pour votre cybersécurité ? Et si oui, quelles différences existe-t-il entre les solutions du marché ?

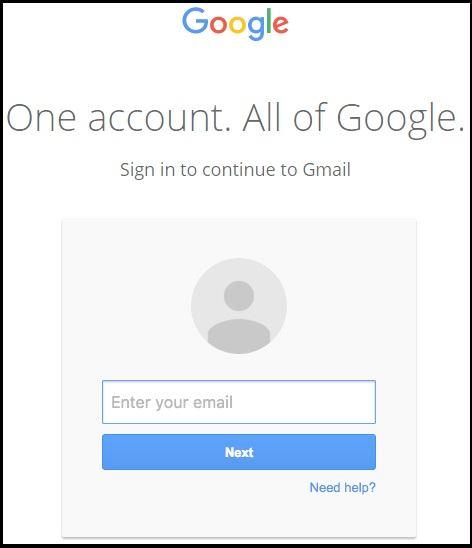

Tout le monde a déjà reçu ces emails tentant de vous leurrer pour que vous rentriez votre précieux mot de passe. Celui-ci provient d'une campagne de janvier 2018 :

Le chiffrement est un procédé permettant de rendre illisible une donnée à quiconque n'ayant de clé de déchiffrement. Cependant, quel est le lien avec le phishing ? C'est justement ce que nous allons traiter dans ce billet.

Nous vous présenterons dans cet article en quoi du chiffrement, associé à une gestion intelligente des clés, permet de protéger les données les plus sensibles, même en cas de phishing.

Avant de rentrer dans le vif du sujet, faisons un petit tour d'horizon rapide de l'état de l'art.

Le premier rempart au phishing : la prévention

Le plus important dans la lutte contre le phishing est de sensibiliser, encore sensibiliser et toujours sensibiliser. Les RSSI qui lisent cet article se reconnaissent sûrement : rassurez-vous, tout le monde est dans le même bateau. Pour connaître le niveau de sensibilisation de vos collaborateurs, partagez-leur ce test (développé par Google) et invitez ceux qui n'ont pas la moyenne à vous en informer ! La formation ou la sensibilisation de vos équipes aux enjeux du phishing d’une part et de la cybersécurité en général d’autre part est fondamentale pour la constitution d’une politique de sécurité des données efficace.

L'anti-spam en anti-phishing

La première ligne de défense contre les cyberattaques de type phishing reste bien évidemment de mettre en place des filtres anti-spam. Qu’il s’agisse de remparts intégrés dans le service d'emails, ceux d'éditeurs tiers, ou encore des solutions plus poussées demandant un enrollment préalable, peu importe.

Toutes ces techniques tentent d'arrêter les emails de phishing avant qu'ils n'atterrissent dans la boîte email de la potentielle victime. Mais comme toute ligne de défense, il se peut qu'une brèche s'ouvre et que l'email passe au travers...

Dans ce cas, il revient à l'utilisateur de ne pas aller plus loin.

Sensibilisation : comment reconnaître le phishing ?

Une fois l'email arrivé dans la boîte email de l'utilisateur, il y a quelques indices pour reconnaître un vrai d'un faux:

- la présence de fautes d'orthographe;

- le fait de demander des informations secrètes (identifiants, carte bleue, etc.);

- des liens sur des domaines qui ressemblent (

miicrosoft.comau lieu demicrosoft.compar exemple).

De façon générale, une bonne pratique est de ne pas faire confiance aux liens dans les emails, mais de se reconnecter au site par le lien que vous connaissez. Par exemple, si vous recevez un alerte de Google vous indiquant une connexion illicite, ne cliquez sur aucun lien de l'email et allez sur votre compte Google vous-même. Si Google ne vous affiche rien, vous saurez sans risque que c'était du phishing.

Dans les cas où un collaborateur est la cible d'une attaque de phishing, ou bien en cas de un doute, contactez le service informatique.

Certaines entreprises vont jusqu'à mener des campagnes de phishing sur leurs propres employés pour les sensibiliser, et leur démontrer qu'ils ne sont pas surhumains et qu'une piqûre de rappel ne leur ferait pas de mal.

Signature électronique : l'authentification contre le phishing

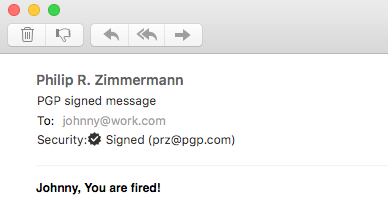

Pour ajouter des éléments à la liste d'indices, on recommande souvent d'employer la signature électronique. Vous connaissez peut-être le concept de signature dans les protocoles S/MIME ou PGP. Celles-ci permettent d'afficher un sceau d'authenticité sur les emails provenant d'une personne.

Cela permet a priori d'assurer que cet email a bien été envoyé par la bonne personne. Cependant, plusieurs chercheurs de la Ruhr University Bochum et de la Münster University of Applied Sciences ont mis en lumière en mai 2019 dans un papier intitulé "Johnny, you are fired!" que la majeure partie des clients de messagerie vérifient incorrectement ces signatures. Les utilisateurs peuvent alors être amenés à croire que les signatures sont valides alors qu'elles ne le sont pas. Tous les exemples de ces attaques sont disponibles sur leur projet GitHub.

De plus, la plupart des gens ne sont pas habitués à ces signatures. Ainsi, s'ils reçoivent un email sans cette signature, il est probable qu'ils poursuivent quand même et entrent leurs identifiants, donnant ainsi accès à toute sa boîte email à l'attaquant. De plus, la plupart des services Cloud n'utilisent pas de signature PGP ou S/MIME pour les emails légitimes qu'ils envoient.

Deuxième rempart contre le phishing : le damage control

Ça y est, l'attaquant a eu accès à votre mot de passe. Comment limiter la casse ?

Une bonne gestion des mots de passe et la double-authentification

Je ne rentrerai pas dans le détail, mais une bonne gestion des mots de passe est indispensable. Cela permet de limiter les dégâts au seul compte pour lequel l'identifiant a été donné à l'attaquant. Prosaïquement, si vous avez le même mot de passe sur tous vos comptes, et que vous l'avez donné, l'attaquant a accès à tous vos comptes.

De plus, la mise en place de double authentification est une très bonne méthode pour éviter les attaques par phishing. En effet, la seule connaissance du mot de passe ne suffit plus : il faut également un second facteur, comme une Yubikey, un SMS ou une application de type Authenticator.

Pour plus de détails, voici un article de la CNIL sur le sujet.

Le chiffrement

Enfin, nous y voici. Dans le cas où un compte (e-mail, partage de fichiers, ou autre) a été compromis, comment faire pour préserver la confidentialité de vos données sensibles ?

Pour n'en citer que quelques-uns, voici quelques exemples de documents contenants des informations sensibles :

- un contrat avec un client important ;

- des spécifications techniques d'un projet sur lequel vous travaillez depuis plusieurs mois ;

- des données à caractère personnel de vos utilisateurs, prospects ou clients.

Avec une solution de chiffrement, telle que le propose Seald, vous pouvez travailler avec des documents et des emails chiffrés. Ces derniers seront encapsulés dans une enveloppe sécurisée assurant que seules les personnes autorisées pourront y avoir accès.

Notez que le chiffrement de Seald n'est pas lié au compte sur lequel vous stockez les documents et e-mails. Seald est totalement agnostique, et cela présente un énorme avantage : un accès illicite au compte ne permet pas de déchiffrer les documents. Il faut un accès physique à la machine de l'utilisateur.

En général, les applications de messagerie proposant du chiffrement embarqué n'ont pas le même modèle de sécurité. Le chiffrement qu'ils proposent se réduit à la connaissance du mot de passe du compte, ainsi ils ne font rien contre le phishing.

Détecter l'intrusion

La dernière étape, qui arrive souvent trop tard, c'est de détecter l'intrusion pour y pallier. Cette détection peut par exemple se faire en détectant une activité inhabituelle sur les comptes. Seald met à disposition dans sa console d'administration une piste d'audit de toutes les activités (accès et tentatives d'accès) sur les fichiers Seald de l'entreprise. Il est également possible de remonter tous ces logs vers un SIEM.

Dès que l'on se rend compte que l'attaque a eu lieu, il faut immédiatement notifier son administrateur (lorsqu'il s'agit d'un compte professionnel) et changer le mot de passe du compte en question (et au passage de tous les autres comptes utilisant ce mot de passe).

Conclusion

Comme toujours contre le phishing, la sensibilisation et l'humain restent la pierre angulaire de la prévention. Errare humanum est, l'erreur est humaine, on le disait déjà à l'époque de Sénèque, et ce principe est toujours aussi vif en cybersécurité.

Better Seald Than Sorry.